Vitrolifes vd Thomas Axelsson är morgonpigg – och att kolla mejlen före fem är inget ovanligt. När han denna februarimorgon 2019 inte kom in i mejlen funderade han inte så mycket på det, utan tänkte att det rörde sig om ett planerat underhåll av tekniken.

Men snart ringde telefonen. Det var medicinteknikbolagets it- avdelningen, och det rådde ingen tvekan om vad som hade hänt. Bolagets servrar var kapade.

– Jag visste ju att detta kan ske, men blev ändå lite chockad. Jag trodde att vi hade god säkerhet. Det var bara att kasta sig in i bilen och bege sig till företaget, säger Thomas Axelsson.

LÄS MER:Mängder av svenska företag i ny it-läcka

Detektivarbete för att spåra attacken

De första hektiska timmarna handlade om skademinimering. Att se till att ingen medarbetare slog på sin dator så att den skadliga koden kunde spridas vidare.

– Vi förstod direkt att detta låg utanför vår kompetens och tog kontakt med ett bolag som är specialister på sådant här. De var snabbt på plats, säger Thomas Axelsson.

Ett detektivarbete drog igång: vad hade hänt, på vilka nivåer fanns den skadliga koden, när hade intrånget skett?

Vitrolife hade drabbats av ransomware, ett utpressningsvirus som tar sig förbi säkerhetssystem och krypterar filer eller hela hårddiskar så att man inte längre kommer åt viktig information. Kaparen kräver en lösensumma, ofta i bitcoins, för att låsa upp de krypterade filerna.

Det är en typ av attack som ökat dramatiskt på senare år och som kostar bolagen stora pengar, ofta fler miljoner. I slutet av augusti förra året drabbades till exempel säkerhetsföretaget Gunnebo, något som resulterade i att 38 000 hemliga filer lades ut på nätet.

LÄS MER:Göteborgska aktien som stigit 4 000 procent på 10 år

LÄS MER:Expert: Vaccinhackare redo att gå till attack

Kravet: Miljoner i bitcoins

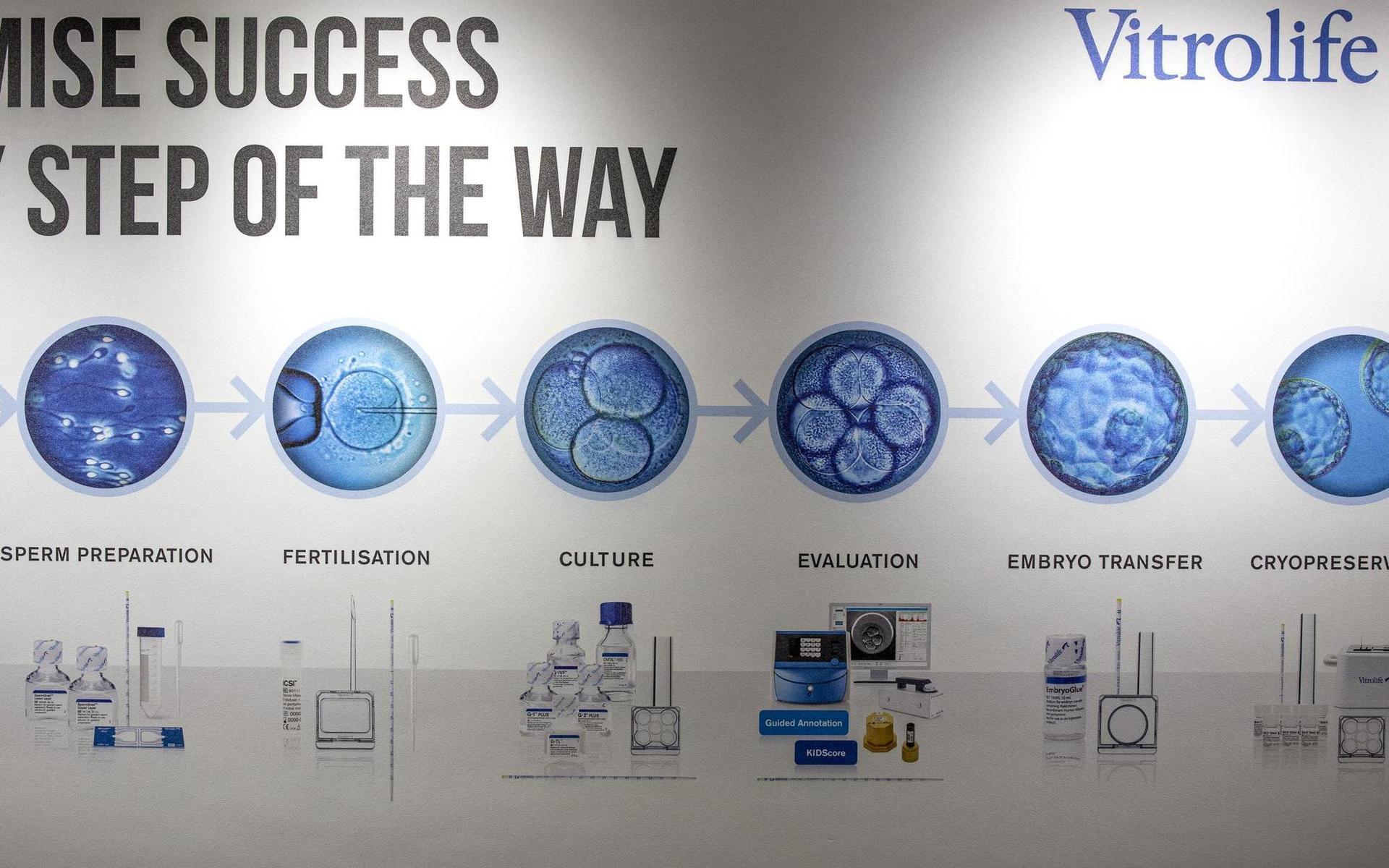

När Vitrolife, som utvecklar fertilitetsbehandlingar, som exempelvis IVF, drabbades var det just detta som var Thomas Axelsson betraktade som den största risken: att kaparna hade lyckats få med sig känslig information som kunde hamna i fel händer.

Med en gnagande oro påbörjades kommunikationen med kaparna.

– De ville ha pengar, det rörde sig om några miljoner i bitcoin. Vi fick rådet att diskutera med dem och få dem att visa att de verkligen hade dekrypteringsnyckeln för att lösa upp det hela. Kommunikationen gick över ett krypterat mejlsystem, de hade någon sorts kundtjänst som vi hade kontakt med. Den agerade som om de var ett stort bolag och det kändes absurt, säger Thomas Axelsson.

Att betala var aldrig aktuellt.

– Det var klart att jag funderade på det, det kanske hade gått snabbare? Men det kändes helt fel och i förlängningen förlorar ju hela samhället på det.

LÄS MER:Här är Göteborgsbolagen som återhämtat sig bäst i krisen

LÄS MER:Utpressningsvirus mot svenska storföretag

Lyckades återställa systemen utan att betala

Det tog fem dagar att jobba sig igenom servrarna och förstå vad som hade hänt. Upplägget var klassiskt för den här sortens cyberbrott. Den skadliga koden hade hittat in på företaget genom ett mejl från vad som såg ut som en av bolagets leverantörer. En medarbetare hade klickat på en länk i tron att hen skulle dubbelkolla ett antal uppgifter.

– Det är raffinerat och finns ingen skyldig i detta, säger Thomas Axelsson.

Samtidigt som bilden kring vad som hänt klarnade fick Thomas Axelsson flera positiva besked. Ingen information hade hamnat i orätta händer. Systemen gick att återställa även om det tog tid att få allt på plats.

– Det var den första glädjen i det här eländet, målet med attacken var att stoppa driften och få oss så stressade att vi skulle betala. Vi avslutade vår kontakt med kaparna, säger Thomas Axelsson.

Utpressningsattacker

Har ökat under senare år. It-säkerhetsföretaget Truesec uppskattar att cyberangreppen mot svenska företag under 2020 kommer lett till kostnader på upp emot 22 miljarder kronor.

En vanlig typ av attack kallas för ransomware, eller utpressningsvirus. Angripare tar filer eller hela system som gisslan genom kryptering. För att återfå kontrollen behöver den angripna betala pengar till hackaren.

Teknikjätten Garmin, bilverkstadskedjan Mekonomen, teknikhandelskoncernen Addtech och säkerhetsföretaget Gunnebo är några av de bolag som varit med om intrång de senaste åren.

Men stressigt var det. Samtidigt som alla system låg nere kämpade de anställda på Vitrolife med att hålla igång produktionen.

– Vi var tvungna att starta manuella rutiner och samtidigt upprätthålla kvalitetssystemen. Det var bara att ta fram papper och penna, allt måste dokumenteras, och vi kontaktade kunder om förseningar. Här hade vi en fördel av att inte vara så stora och kan hantera många processer själva. De flesta jobbade järnet – jag tror vi hade en gemensam känsla kring ”att de jäklarna ska inte vinna”, säger Thomas Axelsson.

Ett annat ljus i mörkret var att all finansiell information hanterades i ett separat system som inte var påverkat.

LÄS MER:MSB varnar för cyberhot: Kan kapa journaler

LÄS MER:Vården varnas för cyberhot: "Ökad aktivitet"

Lärdomen: Nya säkerhetssystem och större medvetenhet

När den akuta krisen avvärjts och försvunnen information återställts började arbetet med att uppgradera säkerheten.

– Vi köpte väldigt många datorer, det hade vi ändå behövt göra inom en 18-månadersperiod och vi ville inte riskera att det låg någon fuling någonstans, säger Thomas Axelsson.

Det har gått nästan två år sedan utpressningsförsöket. Och trots att det var tufft tycker Thomas Axelsson att bolaget lärt sig mycket av intrånget. Många av säkerhetsrutinerna ser annorlunda ut i dag, till exempel inloggningar och vilka som har tillgång till vilka system. Dessutom finns det backuper i olika separata system. Vitrolifes servrar övervakas numera av ett externt säkerhetsföretag.

– Det är ungefär som en trafikövervakningscentral som scannar av trafiken.

Men det allra viktigaste är att ha med sig medarbetarna.

– Den svagaste länken är vi som jobbar på bolaget. Jag tror aldrig att vi hade nått upp till den säkerhetsnivå vi har idag om vi inte varit med om detta, alla accepterade de nya säkerhetsrutinerna direkt. Och om någon idag dubbelkollar om någon annan verkligen skickat ett mejl så vet man att det inte är en onödig fråga, säger han.

Redan före it–attacken hade Vitrolife jobbat mycket med företagskulturen och med att få till en gemensam känsla på bolaget.

– Det är lätt att tänka att man inte har någon direkt nytta av ett sånt arbete, men det tror jag verkligen att vi har haft. Och attacken bidrog till att stärka vi-känslan på bolaget.

Missa inte det senaste från GP Ekonomi!

Nu kan du få alla våra ekonominyheter, reportage och analyser som en liten notis direkt till din telefon genom att klicka på följ-knappen vid taggen Ekonomi. I mobilen finner du den under artikeln och på sajt överst till höger om artikeln.